Ransom Omicrono

Así te pueden 'hackear' desde el chip de tu perro o las llaves del coche: los riesgos que no ves y exponen tus datos

El chip de tu perro, la llave del coche que llevas en el bolsillo o un router desconocido, a diario las personas se enfrentan a muchos ciberamenazas.

4 junio, 2024 02:39"Llevo 10 años sin conectarme a la WiFi de un hotel" comentan en las oficinas de Aiuken Cybersecurity antes de demostrar todos los riesgos diarios a los que se enfrenta la red de dispositivos que rodea a la mayoría de personas. Móviles, tablets, cámaras de seguridad, llaves del coche y hasta los geolocalizadores como AirTags, la innumerable red de dispositivos IoT ha abierto millones de puertas, muchas sin proteger, por las que pueden entrar los ciberdelincuentes en cuestión de pocos minutos.

España es uno de los países que más ciberataque sufre al año, la mayoría en robo de datos personales como ha quedado demostrado esta pasada semana con los ciberataques a grandes empresas como Iberdrola, el Banco Santander y Ticketmaster entre otras, donde los hackers aseguran haber robado grandes bases de datos de los clientes. Con esta información personal en riesgo, los expertos aconsejan extremar las precauciones: "El patrón de uso de los buenos es más importante que el de los malos" dice Juan Miguel Velasco, fundador y CEO de Aiuken Cybersecurity.

Esta empresa controla desde sus diferentes centros cientos de miles de ordenadores de otras compañías, "un millón y medio de empleados conectados mientras hablamos". "En el mundo pueden producirse entre 30.000 y 40.000 ataques por segundo" afirma Velasco antes de una demostración de tres ciberataques frecuentes que tienen en común la falta de protección y cuidado de los usuarios. Cualquier pequeño despiste supone abrirle la puerta de casa a un atacante que ya de por si puede obtener información suya rápidamente en internet.

El riesgo de lo gratis

Sobre la mesa hay un ordenador, un surtido de pen-drives y un Flipper Zero, conocido como el "tamagochi" de los hackers. Salvo este último, que llama la atención, la mayoría son equipos de bajo presupuesto y que resultan familiares, pero llevan años sirviendo a los hackers para atacar a millones de víctimas en todo el mundo.

Por ejemplo, uno de los USB, en realidad es un Rubber Ducky un dispositivo de interfaz humana (Human Interface Device, HID por sus siglas en inglés), camuflado como un USB, permite la interacción con el equipo, como lo hacen los teclados y los ratones. El ordenador lo identifica como un teclado, pasando de manera inadvertida las defensas del sistema para ejecutar una secuencia de comandos programados y copiar archivos o llevar a cabo una serie de acciones preestablecidas que comprometer gravemente la seguridad del equipo.

Rubber Ducky USB desmontado Omicrono

Por eso, se desaconseja usar cualquier pen-drive que te encuentres o te manden. También se ha advertido durante años, aunque parece no ser suficiente, el peligro que esconden las redes públicas: "yo controlo todo lo que ve la víctima", explican, desde el nombre de la red WiFi gratuita, hasta la dirección web donde se muestra el formulario de datos personales para inscribirse en el servicio. Puede nombrarse con infinidad de nombres que den confianza para que la persona no sospeche. Todo depende de lo elaborado que sea el ataque.

Este tipo de ha lleva años presente en internet, recientemente se asociaba con las estaciones de carga de los coches Tesla. Así se consiguen datos personales como el DNI, que después se venden en la dark web y se usan para nuevos ataques con nuevos objetivos como el robo de dinero.

Flipper Zero Omicrono

Explican que toda tecnología tiene un riesgo, una posible puerta de entrada de los ciberdelincuentes, que no se puede estar 100% seguro. Lo que no significa que haya que tirar la toalla. Estar informado de los riesgos y extremar las precauciones para ponérselo difícil a los delincuentes es la mejor protección.

Igual que las personas aprenden desde pequeños a caminar de forma segura por la calle, conducir con precaución o "compran coches conociendo las protecciones que estos ofrecen no solo su potencia o la comodidad de los asientos", se puede consumir tecnología siendo conscientes de los riesgos, asegura Jaime Álvarez, Red Team de Aiuken, quién se encarga de demostrar lo malos que pueden ser los piratas informáticos.

Jaime Álvarez de Aiuken Cybersecurity Omicrono

En ciberseguridad como en otros ámbitos es necesario pensar como los "malos" para poder defenderse de ellos. A esto se dedican los llamados equipos rojos, hackers dedicados a buscar las vulnerabilidades de los sistemas para que se corrijan antes de que los crackers, los verdaderos piratas informáticos como ellos les denominan, las detecten y se aprovechen de ellas.

Desde tu perro y tu coche

Otros hackeos implican una acción más cercana con la víctima, como es el caso del robo de información a través del chip de un perro. Jaime se acerca a Ransom, juega con él y le acaricia para hackear su chip personal con Flipper Zero. Le han llamado Ransom por ransomware, uno de los ciberataques más peligrosos actualmente, hay humor entre los hackers.

Jaime Álvarez de Aiuken Cybersegurity con Ransom Omicrono

El Flipper Zero es conocido como el "tamagochi de los hacker". Se trata de un pequeño dispositivo ideado en un principio para investigación y trabajo, "con tecnologías de comunicación inalámbrica, sistemas de seguridad y dispositivos eléctricos en general", tal y como explica INCIBE. Sin embargo, ha ganado popularidad entre los ciberdelincuentes por las posibilidades que ofrece interactuando con señales de radio como NFC, Bluetooth, WiFi, etcétera.

Este dispositivo puede reconocer la señal que emite el chips del animal, un microdispositivo RFID (Identificación por Radiofrecuencia) que contienen un número único asignado al animal y que sirve de base de datos donde se almacenan los datos del dueño, como nombre, dirección y número de teléfono. Los hackers pueden comprar por 200 euros de forma legal este equipo y obtener la información del dueño.

Flipper Zero hackeando la llave de un coche Omicrono

Esto también es posible con los coches, las llaves de los vehículos que abren inalámbricamente son una mina para los ciberdelincuentes con dispositivos como Flipper Zero. Hay que tener en cuenta que con este sistema solo es posible abrir el coche, pero no arrancarlo, sería necesario un equipo más complejo. Aunque, los modelos más nuevos han aprendido a protegerse de estos robos creando un sistema que renueva la clave de verificación entre el coche y la llave de forma periódica para desalentar del hurto a los ladrones.

Ante este caso, los expertos aconsejan dejar siempre el coche en un lugar seguro, vigilado y bien iluminado. También proteger el vehículo con sistemas antirrobos como alarmas o GPS para disuadir a los ladrones, las marcas automovilísticas ya están sumando estas opciones en sus modelos, desde las aplicaciones del coche, pero esto también supone un riesgo si la clave de acceso no es segura o si se pierde el control del teléfono. Pues muchas veces no solo depende del usuario, sino también del esfuerzo que hagan las empresas en proteger sus servicios.

Tu red domótica

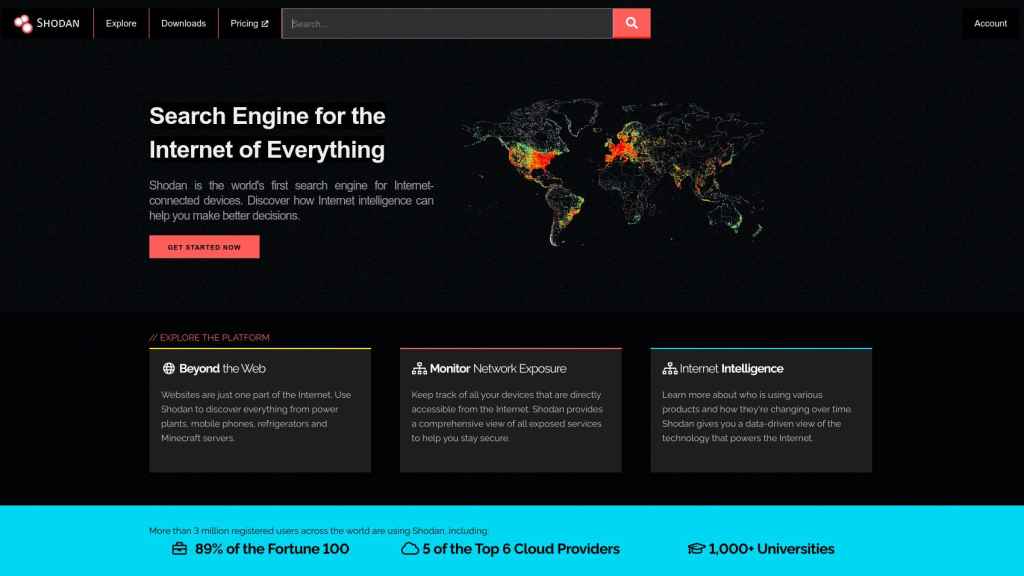

No es necesario, adentrarse en webs o redes peligrosas, el simple hecho de usar la tecnología como puede ser un ordenador, un móvil o un sistema de seguridad en casa ya es un riesgo. Jaime Álvarez abre su ordenador y se conecta a Shodan, un motor de búsqueda para encontrar dispositivos conectados al IoT (Internet de las cosas) en todo el mundo.

Captura de la web Shodan.io Omicrono

Timbres inteligentes, cámaras de seguridad, robots aspiradoras, neveras conectadas y un largo etcétera, si estos equipos no están debidamente protegidos, el acceso es sencillo y rápido. Álvarez realiza una búsqueda rápida de equipos que usan el protocolo Zigbee una tecnología de comunicación inalámbrica de bajo coste. Encuentra 88 equipos en España en este momento.

A través de portales como Shodan se puede consultar el nivel de exposición que tiene los dispositivos que usas en casa, pero también son herramientas interesantes para los hackers. Incluso con datos como el número de identificación del dispositivo que aparece conectado se puede saber con una consulta rápida si se trata de un móvil y descubrir si hay gente en el domicilio.