El malware puede infiltrarse en las aplicaciones sin modificar su firma

El malware puede infiltrarse en las aplicaciones sin modificar su firma

Expertos en seguridad hallan una manera de modificar aplicaciones sin alterar su firma. La vulnerabilidad es grave y afecta a versiones de Android antiguas.

11 diciembre, 2017 15:52Una grave vulnerabilidad en Android permite la modificación de aplicaciones sin necesidad de variar su firma. Esto habilitaría la introducción de malware haciéndose pasar por una app segura.

Una nueva semana, una nueva vulnerabilidad grave de Android. Parece que Google no da abasto para solucionar todo lo que sufre su sistema operativo móvil, no en vano está disponible en cientos de millones de dispositivos que no ofrecen todas las garantías de seguridad. Versiones antiguas, algunas desactualizadas, demasiada confianza por parte de los usuarios… Todo esto termina en una consecuencia: aumenta el riesgo de malware en las apps, incluso entre aquellas que parecen seguras.

Desde Guard Square nos llega un descubrimiento que nos pone en nivel de alerta: los expertos en seguridad han encontrado la manera de modificar las aplicaciones sin que su firma de seguridad cambie. Esto es un riesgo enorme para todos los dispositivos que sean vulnerables ya que podrían instalar una aplicación de sistema, pensar que es segura y resultar todo lo contrario.

Janus, la vulnerabilidad en el sistema de firma de las aplicaciones Android

La vulnerabilidad ha sido bautizada como Janus. Es muy peligrosa ya que, como decimos, hace pasar a las aplicaciones modificadas como verdaderas. Esta vulnerabilidad afecta a dispositivos Android con versiones anteriores a Nougat 7.0. También a aquellos dispositivos que no tengan instalado el parche de seguridad de diciembre: Google ha solucionado la vulnerabilidad en dicha actualización.

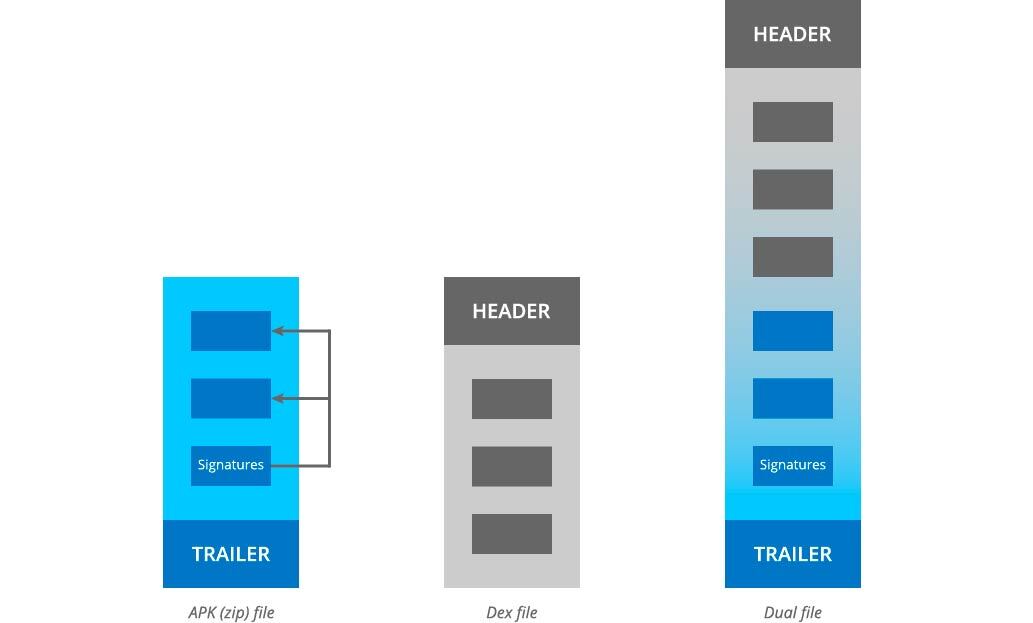

¿En qué consiste Janus? En una modificación de las aplicaciones en su versión DEX manteniendo intacto el paquete APK. Un desarrollador puede alterar dicha versión DEX inyectando código malicioso sin necesidad de alterar la firma del APK. A la hora de actualizar las aplicaciones, el sistema comprobaría la firma correcta del APK mientras la máquina virtual utiliza el DEX corrupto. De esta manera el malware podría acceder al dispositivo con privilegios de administrador para hacer, literalmente, lo que quisiera.

Janus implica un notable riesgo de seguridad, aunque no en la Google Play Store: el principal problema se encuentra en la instalación de Apks. Actualizar una aplicación de sistema no entrañaba riesgos hasta ahora: si la firma no coincidía el móvil no permitía la actualización. Con la vulnerabilidad detectada esto cambia por completo: la máquina virtual podría ejecutar un DEX infectado después de haberse instalado la actualización corrupta.

No afecta a móviles con Android 7 Nougat o superior; tampoco a quien instale el parche de diciembre

Como suele ocurrir, los móviles actualizados serán los que estén protegidos de Janus. En concreto, la vulnerabilidad afecta a los móviles que se encuentren por debajo de Android 7 Nougat. Google también ha parcheado la vulnerabilidad en la actualización de seguridad de diciembre. Más allá de aquí, evita en lo posible instalar Apks de sistema que estén descargados de páginas no fiables. Apk Mirror y F-Droid son seguros.